Az iPhone a legnépszerűbb üzleti felhasználású telefon készülék, és mint ilyen, elképesztően hangsúlyos elem az adatok biztonsága, a hozzáférés megfelelő jogosultságok mellett történő biztosítása.

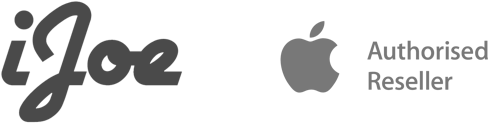

Az Apple megközelítése a felhasználói adatbiztonsághoz gyökeresen eltér a piac legtöbb szereplőjétől és az átlagos rendszerüzemeltetői megközelítéstől. Más gyártók készítenek egy terméket, amely nem biztonságos, majd különféle korlátozásokkal, egyes funkciók kizárásával oldják meg, hogy a termék biztonságát fokozzák.

Az iOS ezzel szemben teljesen fordított megközelítést kínál, ezzel is erősítve a felhasználó központúságát: egy teljesen funkcionális termék áll rendelkezésünkre, amely minden működési fázisában biztonságos, és nem kell letiltanunk egyes funkciókat ahhoz, hogy az adatok hozzáférhetetlenek legyenek kívülállók számára.

Az Apple termékek hagyományos előnye sok más gyártóval szemben, hogy egy cég tervezi a hardvert, az operációs rendszert és a fő szoftvereket. Ez a fajta integrált tervezés teszi lehetővé, hogy a biztonság ne korlátozás, hanem az első perctől adott paraméter legyen.

Az iPhone SE biztonságosan indul: az iOS betöltődése már kódolva zajlik a Boot ROM használatával, és az alacsony szintű rendszerindító (bootloader) segítségével. A Boot ROM hardveresen garantálja az egyedi titkosítást, valamint tartalmazza az Apple Root CA nyilvános kulcsot, amely a Low-Level Bootloader (LLB) indítását ellenőrzi úgy, hogy garantálja a szoftver sértetlenségét, külső módosítástól mentességét. Ez az alacsony szintű szoftveres komponens továbbítja a feladatot az iBoot nevű rendszerindítónak, amely az iOS rendszer betölti a hardveren. Az iBoot felelős ahhoz, hogy a rendszer indítása során ellenőrizze a titkosítási kulcsok épségét, illetve a hardver változatlanságát.

Amennyiben bármilyen hiba lép fel, a Device Firmware Upgrade (DFU) mód alkalmas arra, hogy a gyári, biztonságos állapotra visszaállítsa az eszközt. Ennek használata során egy számítógép szükséges, amelyen az iTunes program fut.

A University of Cambridge kutatásai szerint többek között ezen hardveres biztonsági paraméterek hiányosságai okán a rivális Android rendszerek 87,7%-a veszélyeztetett az utóbbi 11 leghatékonyabb, mobil rendszereket támadó kártevőjéből legalább eggyel szemben - derül ki a 2015. október 12-én publikált kutatási anyagból. Az iPhone készülékek és az iOS rendszerek a több évre visszamenőleg elérhető frissítések - és biztonsági javítások - révén nincsenek kitéve ezen kártevők egyikének sem.

Az Apple termékekre irányuló támadások többsége az erős hardveres és operációs rendszer szintű biztonság okán nem a termék, hanem a felhasználó ellen irányul, felhasználói megtévesztésre, félrevezetésre, gyanútlanságra épít.

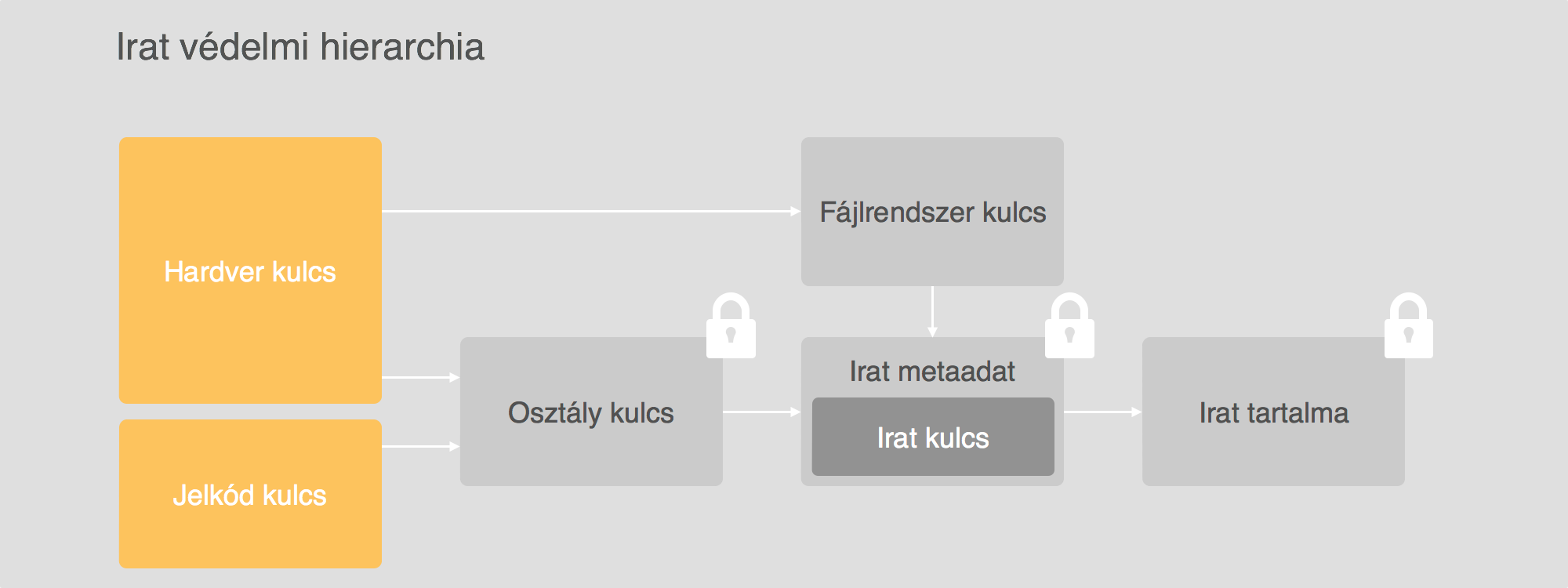

Az iPhone és az iOS többféle megoldást kínál az adatbiztonság területére felhasználói szinten is. Az egyik ilyen megoldás az összetett jelkódok alkalmazása: az iOS alapból bonyolultabb, hét számjegyű jelkódot kér - a felhasználó választhat rövid, négy számjegyű jelkódot is. A jelkódot nem ismerő felhasználónak nincsen lehetősége túlárasztásos feltörési kísérletre, mivel az iOS bizonyos próbálkozások után időkorlátokat vezet be sikertelenség esetén. Ezzel jelentősen elnyúlik a feltörés ideje, és végső soron okafogyottá válik a készülék feltörésének próbálkozása.

Az Apple ezt a megoldást úgy dolgozta ki, hogy a titkosítási kulcsokat az eszköz univerzálisan egyedi azonosítója (UID) alapján generálja. Mivel ilyen azonosító nincsen még egy, a feltörés csak úgy lehetne eredményes, ha az adott eszközön futna a feltörésre használható szoftver. Mivel azonban az eszköz le van zárva, ez nem lehetséges.

Beállítható az is, hogy 10 hibás kód megadás után az eszköz önműködően törölje magát, és egy használhatatlan állapotba kerüljön, ám adattartalom nélkül.

A jelkód mellett az utóbbi évek iOS eszközeinek legfontosabb eleme a Touch ID, vagyis az ujjlenyomat alapú érzékelés. Öt ujjlenyomatot taníthatunk meg a készülékkel, amelynek érzékelője csak akkor aktív, ha az ujj megérinti a Home gombot. Az ujjlenyomat érzékelés információi a processzor egy biztonságos enklávéjában vannak eltárolva, vagyis kívülről hozzáférhetetlenek, kizárólag az adott hardverre érvényesek, és nem kerülnek feltöltésre az Apple szervereire, illetve készülék váltáskor sem kerülnek át más eszközre.

A felhasználó nem csak feloldja a készüléket zárt állapotából, de alkalmazásokat is telepít, amely a biztonság egyik legkritikusabb eleme. A céges felhasználású iPhone modelleket lehetőség van a macOS Server alkalmazása segítségével távolról menedzselni, és csak a jóváhagyott alkalmazásokat telepíteni (MDM, Mobile Device Management). De az iOS rendszerekre telepíthető alkalmazások a komoly szűrőket tartalmazó App Store-ból telepíthetőek, amelyet szintén az Apple tart fenn, és sokféle komoly biztonsági igényt támaszt a fejlesztőkkel szemben. Az App Store alkalmazások átfutnak többféle teszten és ellenőrzésen, a letöltés pedig titkosított csatornán történik, vagyis a szoftver letöltés közbeni módosítása sem lehetséges.

Az iPhone és az iOS eszközök ezáltal hardveres, operációs rendszer és felhasználói szinten is a legnagyobb biztonsági szintet képviselik. Ez kulcs szempont az Apple számára, és vonzó paraméter lehet bárkinek, aki iPhone vásárlás előtt állva az adatbiztonság témakörére fogékony.